Melhorando a Segurança das Redes Wi-Fi em Joso-Shi

Recentemente concluí um estudo sobre a segurança na infraestrutura Wi-Fi ( ou a falta dela como você verá mais adiante ) da cidade Joso-Shi.

Decidi adotar uma abordagem mais abrangente em vez de focar em um único alvo. Optei por realizar uma varredura em larga escala pela cidade. Equipado com antenas 2.4GHz/5GHz e meu notebook rodando Linux, dirigi pelas ruas em busca dos sinais.

Houve dias em que resolvi ir a pé, com meu note na mochila e enviando os comandos pelo celular. Mais recentemente começei a fazer isso de bicicleta junto com a Mimi. 🙂

Ao longo de 1 mês coletei dados suficientes para colocar em prática meu estudo. Não fiz distinção entre as redes domésticas e redes corporativas. Todas foram auditadas.

Antes de mais nada deixo claro que os dados coletados foram armazenados apenas para a conclusão do estudo. Todos os dados dos pontos de acesso, juntamente com suas localizações geográficas e senhas serão destruídos.

Mapeando os alvos:

Utilizei ferramentas como Kismet, Airodump-ng e Wigle, para identificar e coletar informações dos roteadores Wi-Fi. Nome da rede, protocolo, canal utilizado e sua localização geográfica. Tudo devidamente armazenado em um banco de dados MySQL.

Capturando os hashes dos roteadores vulneráveis :

Utilizei o hcxdumptool para capturar PMKID de roteadores vulneráveis, extraindo os hashs para posteriormente decifrá-los.

Quebrando as senhas :

O hashcat é a ferramenta de recuperação de senha mais rápida e avançada do mundo. Juntamente com o poder dos processadores das placas de vídeo de tecnologia CUDA, temos uma poderosa arma de quebra de senhas.

Utilizei meu rig de mineração com 8 x GTX1070, 1 x RTX4070 e 1 x TX1080Ti.

Montei um ataque híbrido de força-bruta/dicionário em cima dos hashes coletados.

15% das redes tiveram suas senhas recuperadas em 1 hora.

33% das redes tiveram suas senhas recuperadas em 24 horas.

Depois de 10 dias rodando a 100% todas as placas, mais de 60% das senhas foram recuperadas. Decidi parar em senhas com 13 caracteres. Tentar com 15 dígitos ou mais seria inviável pois o tempo necessário para executar todas as combinações possíveis aumentaria exponencialmente.

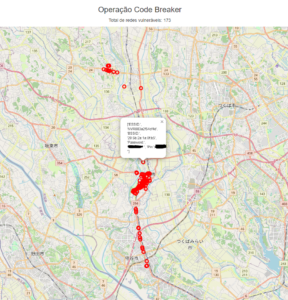

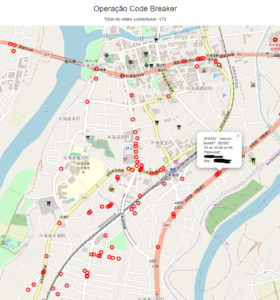

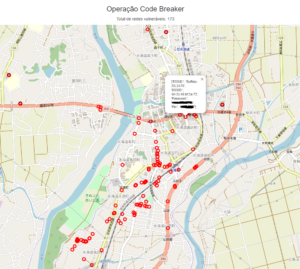

Usando Php+Python+MySQL para mapear as vulnerabilidade de Joso:

Plotei os resultados em um mapa para vizualização e consulta.

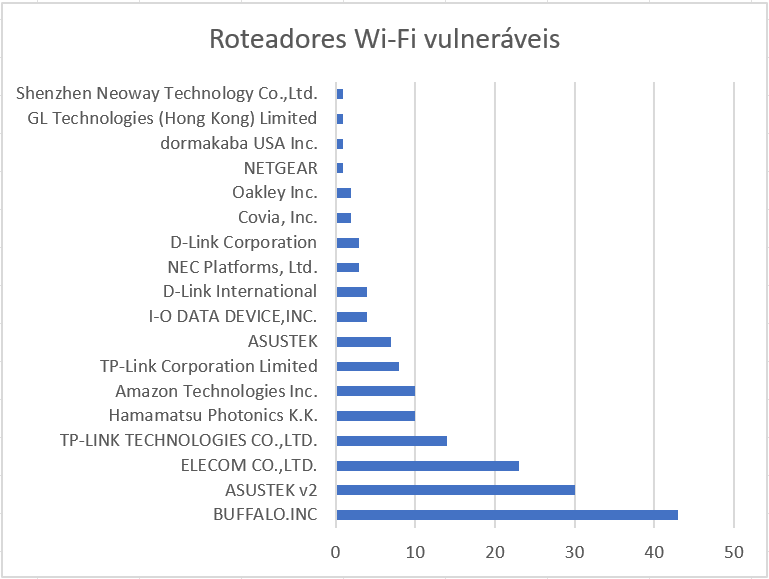

Conclusão do estudo:

Inicialmente eu acreditava que a maioria dos dispositivos vulneráveis seriam de marcas menos conhecidas. Os testes me mostraram o contrário. Grandes marcas japonesas são vulneráveis ao ataque.

Me chamou atenção a quantidade de senhas fracas das redes Wi-Fi. Alguns roteadores utilizam o próprio endereço MAC como senha. Recuperar isso é trivial, nem sendo necessário o hashcat. Um sniffer simples como o airodump-ng já revelaria a senha.

Outro ponto é que pessoas têm o costume de utilizar números de telefone como senha. Varrer todas as combinações de prefixos do Japão como 070, 080 e 090 + 8 dígitos daria uma total de apenas 300 milhões de combinações possíveis. No meu rig com hashrate de 4 milhões de hashes por segundo, essa senha seria recuperada em 1 minuto e 15 segundos.

Riscos associados:

As redes Wi-Fi vulneráveis estão suscetíveis a diversas ameaças e riscos. Entre eles estão a invasão de privacidade, o acesso não autorizado a dispositivos conectados, a interceptação de comunicações e até mesmo a possibilidade de ataques cibernéticos direcionados.

Hoje em dia com a quantidade de dispositivos de casa inteligente (Alexa, Google Home, etc), isso fica mais delicado.

Você não vai querer ninguém acendendo as luzes da sua casa, ligando o som da sala de estar ou alterando a temperatura do seu ar condicionado remotamente…

Dicas para aumentar sua segurança e privacidade:

1 – Atualize o firmware do seu roteador.

2 – Não use como senhas números de telefone, datas de nascimento, placas de carro, etc..

3 – Realize monitoramento e detecção de intrusões em sua rede Wi-Fi.

Seguindo essas dicas você diminui as chances do seu roteador fazer parte dessa lista em um próximo estudo 😉